广播风暴

广播风暴的现象

- 交换机指示灯疯狂闪烁.

- switch CPU利用率高。

- switch 命令行卡顿。

- 用户上网慢获知不能上网。

- 出现MAC地址漂移。

- 抓包发现很多ARP、DHCP discovery广播包。

广播风暴可能的原因

- 二层环路(没启用生成树或生成树故障,设备/接口故障)。

- 网络中存在攻击行为(某些终端持续恶意发送广播包)。

解决的方法

- 划分VLAN,隔离广播域,缩小广播传递的范围。

- 通过STP/MSTP、堆叠、链路聚合等破除二层环路。

- 查杀终端病毒,消除网络攻击、配MAC地址黑名单或配ACL(访问控制列表)阻断。

- 在交换机上配置相关技术或者协议功能来广播抑制。

流量抑制

作用

限制二层网络转发的广播、未知的组播和未知的单播的报文能力。

流量抑制的核心配置

1

2

3

4

5

6

7

8

9

10

11

|

[Switch] suppression mode by-packets

[Switch] interface g0/0/1

[Switch-g0/0/1] unicast-suppression 80 //未知单播流量抑制为80%。

[Switch-g0/0/1] multicast-suppression 70 //未知组播流量抑制为70%。

[Switch-g0/0/1] broadcast-suppression 60 //广播播流量抑制为60%。

[Switch] display flow-suppression interface g0/0/1

|

风暴控制

作用

防止二层网络转发的广播、未知组播和未知单播报文产生的广播风暴。

风暴控制的核心配置

1

2

3

4

5

6

7

8

9

10

| [Switch] storm-control whitelist protocol arp-request //配置arp请求为白名单。

[Switch] interface g0/0/1

[Switch-g0/0/1] storm-control broadcast min-rate 1000 max-rate 2000 //广播包若小于1000则恢复,若大于2000就阻塞。其中broadcast可以换为multicast(组播)、unicast(单播)根据需求来做配置。

[Switch-g0/0/1] storm-control interval 90 //90秒间隔控制

[Switch-g0/0/1] storm-control action block //若达到条件就阻塞。其中action可选 block/error-down,其中block为阻断,error-down为关闭接口。

[Switch-g0/0/1] storm-control enable trap //开启snmp trap报文。

|

流量抑制与风暴控制的区别

相同处

不同处

| 流量抑制 |

风暴控制 |

| 当流量超过阈值时,将丢弃多余流量 |

当流量超过阈值时,直接关闭端口 |

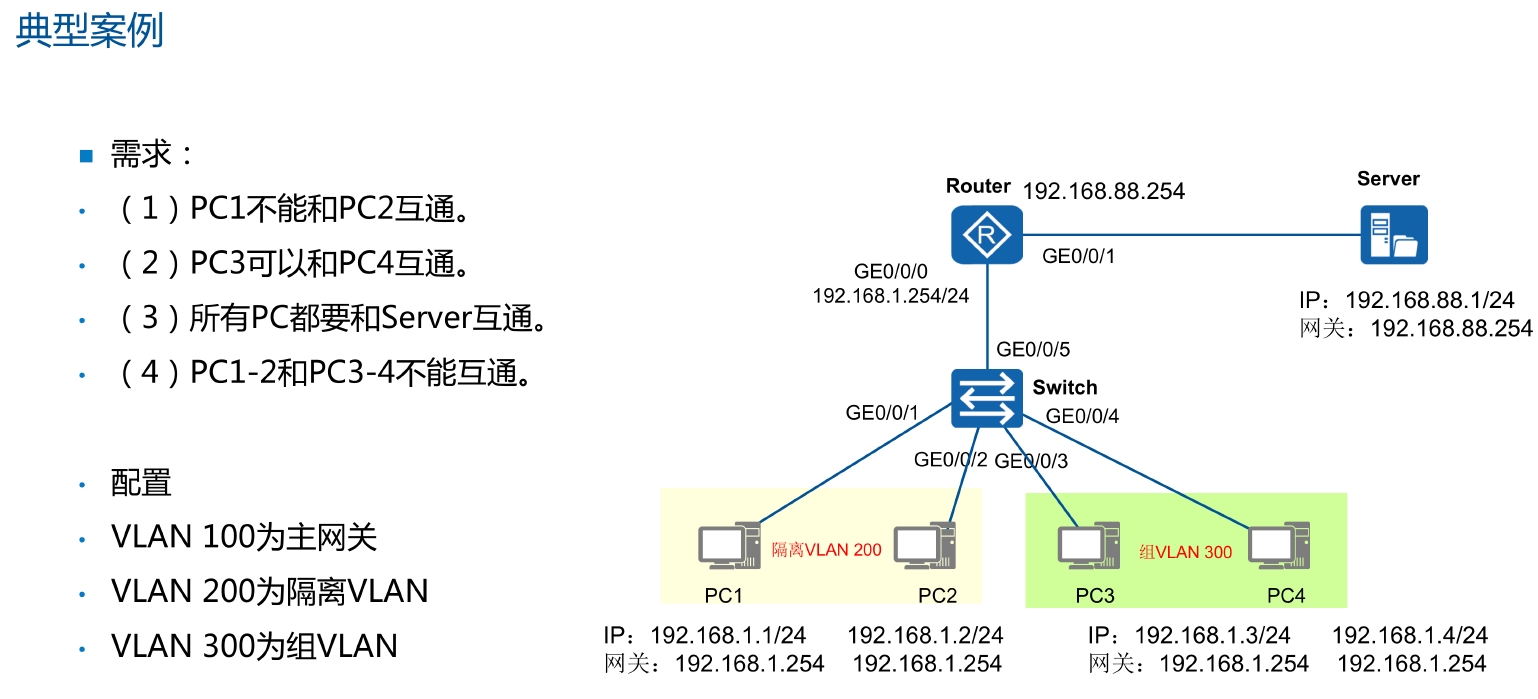

MUX-VLAN

介绍

可对二层流量进行隔离。

分为三个组:

- 主VLAN:与隔离VLAN、组VLAN能互通。

- 隔离VLAN:隔离VLAN内互相隔离,且不能与组VLAN互通。

- 组VLAN:组VLAN内可互通,与隔离VLAN隔离。

例:

MUX-VLAN核心配置

1

2

3

4

5

6

7

8

9

10

| [Switch] VLAN100 //进入VLAN100视图

[Switch-VLAN100] mux-vlan //将VLAN100启用mux-vlan,并设为主VLAN

[Switch-VLAN100] subordinate separate 200 //设VLAN200为隔离VLAN

[Switch-VLAN100] subordinate group 300 //设VLAN300为组内VLAN

[Switch] interface g0/0/5

[Switch-g0/0/5] port link-type access

[Switch-g0/0/5] port default vlan 100

[Switch-g0/0/5] port mux-vlan enable //端口下必须开启mux-vlan否则不能隔离

|

端口隔离port-isolate

介绍

可以实现同一VLAN内端口之间的隔离,能为用户提供更安全、更灵活的方案。

port-isolate核心配置

例: 将G0/0/1与G0/0/2部署同一端口隔离组,则两端口无法实现二层互通。

双向隔离

1

2

3

4

| [Switch] interface g0/0/1

[Switch-g0/0/1] port-isolate enable group 1 //同一组下隔离不同则通。

[Switch] interface g0/0/2

[Switch-g0/0/2] port-isolate enable group 1

|

配置G0/0/2到G0/0/1单向隔离

1

2

|

[Switch-g0/0/2] am isolate g0/0/1

|

其他命令

1

2

|

[Switch] port-isolate mode {L2|all} //配置端口隔离模式,默认隔离为二层

|

- L2端口隔离模式为二层隔离,三层互通。

- all为二、三层都隔离。

1

2

3

|

[Switch] display port-isolate group all //查看端口隔离组信息

[Switch] arp-proxy inner-sub-vlan proxy enable //开启arp代理可以互通

|

MAC Flood

原理

本质上是耗尽交换机的MAC地址表的DOS攻击。

解决方式

- 静态MAC地址绑定

- 配置端口安全

端口安全

介绍

将学习到动态MAC地址转换为安全MAC地址,阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

- 应用在接入层设备,可以防止仿冒用户从其他端口攻击。

- 在汇聚层设备,可以防止伪冒用户从其他端口攻击。

- 在汇聚层设备,可以控制接入用户的数量。

- 启用后,端口之前学习到的动态MAC将被删除。

安全MAC地址类型

- 安全动态MAC地址:默认不老化,除非配置老化时间。重启后丢失。

- 安全静态MAC地址:手动配置MAC地址,不老化。保存后不丢失。

- Sticky Mac地址:安全动态和之后学习到都会转换为Sticky。不老化,不丢失

保护动作

- restrict:丢弃源MAC地址不存在的报文。告警。

- protect:丢弃源MAC地址不存在的报文。但不告警。

- shutdown:接口状态被设为error-down。告警。关闭后不会自动恢复,使用

restart重启接口进行恢复。

端口安全的核心配置

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| [Switch] interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1] port-security enable //使能端口安全功能

[Switch-GigabitEthernet0/0/1] port-security protect-action {protect/shutdown/restrict} //配置保护动作

[Switch-GigabitEthernet0/0/1] port-security max-mac-num 10 // 使能端口安全后,最大安全mac地址数为10。接口默认限制数为1,如果确认限制一个用户,可以不用配置。

[Switch-GigabitEthernet0/0/1] port-security mac-address sticky // 配置sticky

[Switch-GigabitEthernet0/0/1] port-security mac-address H-H-Hd

//配置安全静态MAC地址

[Switch] display mac-address security //验证安全MAC表项

|